Nestjs权限管理RBAC与ACL

✨文章摘要(AI生成)

本文介绍了Nestjs的权限管理方案,包括RBAC和ACL的比较,以及如何选择合适的权限管理方案。

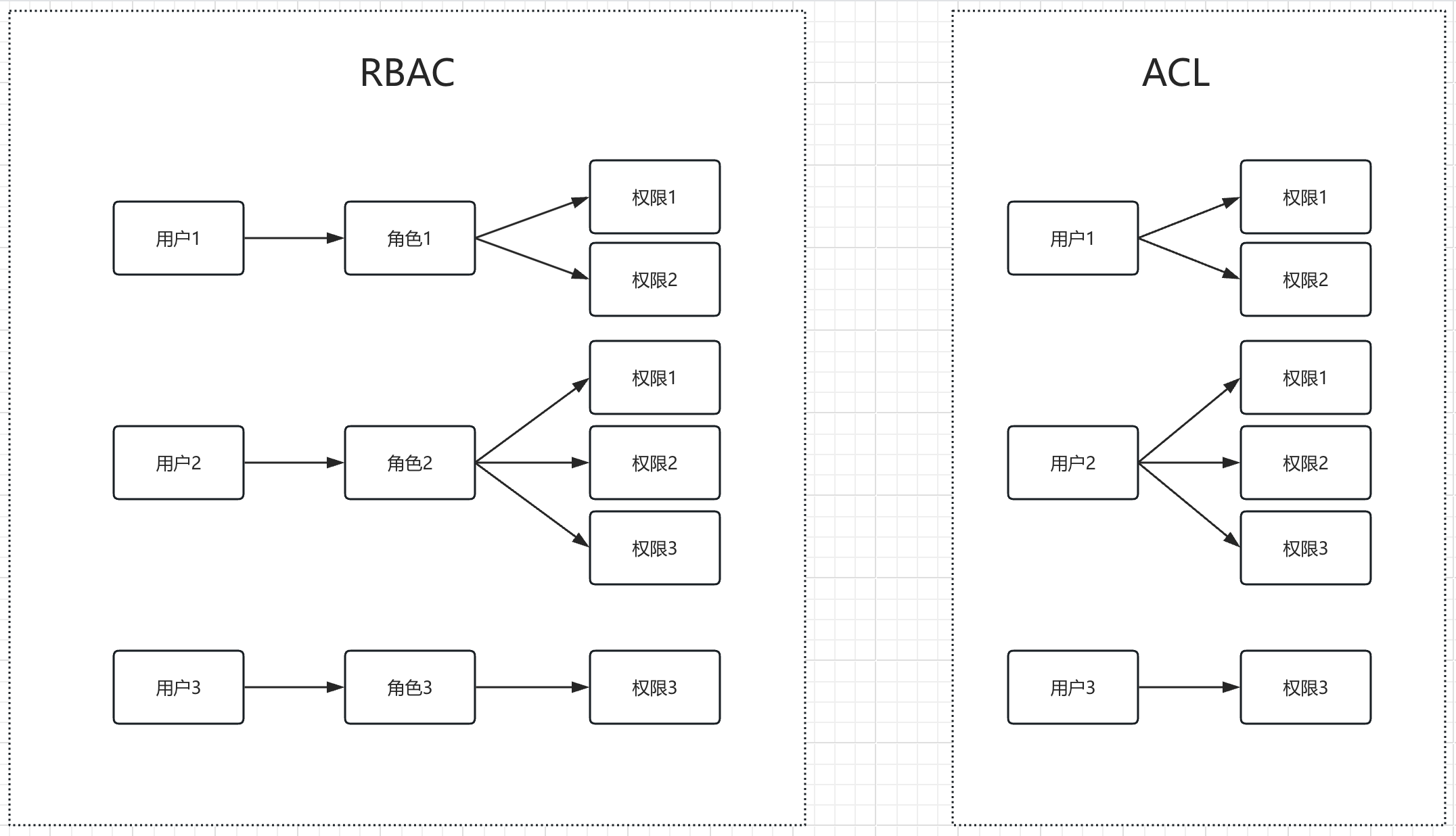

权限管理目前主流方案是RBAC(Role-Based Access Control),其他方案还有ACL(Access Control List),他们的区别如下

什么是 RBAC

基于角色的访问控制(RBAC) 是一种限制授权用户访问系统资源的方法,遵循最小权限原则和职责分离原则。

在 RBAC 模型中,权限是分配给角色的,用户通过被分配到相应角色,从而获得执行特定操作的权限。例如,组织中的“经理(manager)”角色可能具有查看和编辑文档的权限,而“员工(employee)”角色可能仅能查看文档。

RBAC 的主要优势在于简化权限管理。系统管理员无需为每个用户单独设置权限,只需管理角色及其权限即可。这种方式特别适用于用户角色经常变动或组织规模较大的情况。

ACL

访问控制列表(ACL) 是一种控制信息访问的机制,用于定义哪些用户或系统进程可以访问某个对象,以及允许执行哪些操作。

每个对象都具有一个安全属性,用于标识其关联的访问控制列表。ACL 包含多个条目,每个条目为特定用户或用户组授予特定权限。例如,ACL 可用于授予某个用户对特定文件的读取和写入权限。

ACL 的优势在于高度的可定制性,可以对每个对象进行精细化权限控制。然而,在大型系统中,ACL 的管理可能变得复杂繁琐。由于每个对象的 ACL 都需要单独配置,如果缺乏自动化手段,可能会带来较高的管理负担。

RBAC 与 ACL 比较

1. 灵活性与可扩展性

| 比较项 | RBAC(基于角色的访问控制) | ACL(访问控制列表) |

|---|---|---|

| 灵活性 | 通过定义角色管理权限,权限的添加、修改和删除更加集中统一,适应性强。 | 每个资源的权限单独配置,变更用户权限需频繁更新多个列表,操作繁琐。 |

| 可扩展性 | 随着用户与资源规模扩大,角色数量可以保持相对稳定,系统扩展性良好。 | 用户与资源越多,ACL 列表数量和复杂度同步增长,扩展性较差。 |

2. 管理复杂性

| 比较项 | RBAC | ACL |

|---|---|---|

| 权限管理 | 角色与权限解耦,简化了管理任务,管理员只需关注角色配置。 | 权限分散在各资源上,缺乏集中视图,难以维护和审计。 |

| 适应大规模环境 | 适合大型企业和组织,便于统一授权和审计。 | 在资源和用户量大时,配置和维护变得非常复杂。 |

3. 典型使用场景

RBAC 适用场景:

- 用户和资源数量庞大的企业系统;

- 组织结构明确、岗位职责清晰;

- 需要统一授权策略的场合;

- 多租户或多部门系统中权限分级控制。

ACL 适用场景:

- 用户和资源数量较少的小型系统;

- 需对单个资源进行细粒度权限控制;

- 权限需求高度个性化的应用环境。

4. 安全性对比

| 比较项 | RBAC | ACL |

|---|---|---|

| 权限控制方式 | 基于角色授予最小必要权限,降低越权访问风险。 | 每个资源配置独立权限,易出现遗漏或误配。 |

| 安全审计 | 权限结构清晰,便于审计与合规检查。 | 权限分布分散,难以快速识别潜在安全隐患。 |

5. SaaS 环境友好性

| 比较项 | RBAC | ACL |

|---|---|---|

| 适配能力 | 天然适配多租户 SaaS 架构,角色机制支持灵活授权与快速调整。 | 权限列表粒度过细,不易统一配置,难以满足动态 SaaS 应用需求。 |

| 维护成本 | 管理简便,适应系统快速迭代。 | 管理负担大,不适合频繁变更的服务环境。 |

如何选择

| 项目需求 | 推荐模型 |

|---|---|

| 大规模组织、集中管理、高安全性要求 | RBAC |

| 小型系统、细粒度权限控制、个性化访问 | ACL |

RBAC 和 ACL 各有优劣,实际选择应根据组织规模、资源数量、权限复杂度和管理能力综合评估。在现代系统中,也常见将两者结合使用,构建更灵活、安全的访问控制体系。